لینوکس و تاثیر آن در دنیای سیستم عامل ها

Linux یا لینوکس چیست و هر آنچه بایستی در مورد سیستم عامل لینوکس بدانید

سیستم عامل لینوکس چیست

یکی از سیستم عامل های شناخته شده در دنیای کامپیوتر، لینوکس یا Linux است. در این مقاله به شما خواهیم گفت که سیستم عامل لینوکس چیست و چه کاربردی دارد. با ما همراه باشید تا ۰ تا ۱۰۰ کاربرد لینوکس را بشناسید.

تاریخچه Linux چیست؟

سیستم عامل لینوکس چیست؟

کرنل یا هسته لینوکس چیست؟

وظایف هسته سیستم عامل Linux چیست؟

کاربرد لینوکس چیست؟

منظور از عمومی بودن linux چیست؟

زبان برنامه نویسی لینوکس چیست

توزیع لینوکس چیست؟ ( انواع لینوکس)

توزیعهای معروف لینوکس

RPM-based linux

Debain-based linux

کالی لینوکس

مزایای سیستم عامل لینوکس چیست؟

معایب سیستم عامل لینوکس

پیش از آنکه بخواهیم سیستم لینوکس را توضیح دهیم باید بدانیم مفهوم سیستم عامل چیست؟ سیستم عامل نرم افزاری است که به مدیریت منابع موجود در یک دستگاه میپردازد یعنی ارتباط بین سخت افزار و نرم افزار را فراهم میکند. دستگاه میتواند لپ تاپ، کامپیوتر، تلفن همراه، مودم، سوئیچ و … باشد. میتوان گفت وظیفه اصلی سیستم عامل برقراری ارتباط بین کاربر و قطعات دستگاه الکتریکی است در واقع این واسطه ها به کاربر کمک می کنند تا بتواند به راحتی از کامپیوتر و یا گوشی خود استفاده کند.

در حال حاضر سیستم عاملهایی همچون ویندوز، لینوکس و مک بر روی سیستمهای کامپیوتری، رایانهای و لپ تاپها وجود دارند. برای گوشیهای تلفن همراه نیز میتوان گفت سیستم عامل اندروید و ios جز متداول ترین مواردی هستند که مورد استفاده قرار میگیرند.

تاریخچه Linux چیست؟

عبارت Linux از سال ۱۹۸۴ شناخته شده است. اگر بخواهیم از لحاظ فنی آن را شرح دهیم، میتوان چنین گفت که به تنهایی به عنوان هسته سیستم عامل معرفی می گردد. اما از طرفی برخی نیز می گویند که لینوکس که با نماد پنگوئن شناخته می شود، هم نوعی سیستم عامل مانند ویندوز است. و دسته سوم هم که کلا اعتقاد بر این دارند Linux نام دیگر Ubunto است و این دو یکی هستند.

ما اینجاییم تا به شما بگوییم برنامه لینوکس چیست و چه کاربردی دارد.

تاریخچه Linux چیست ؟

پیشنهاد ایران هاست برای وب سایت های لینوکس، استفاده از سرورهای ابری با سرعت و Uptime بالاست.

همین امروز سفارش دهید

سیستم عامل لینوکس چیست؟

در معرفی سیستم عامل لینوکس می توان گفت سیستم عامل لینوکس از قدرتمندترین سیستم عاملهای موجود در بازار است که بصورت متن باز ارائه می گردد. همچنین در بین مهندسان نرمافزار از محبوبیت ویژهای برخوردار است.

برای آشنایی با سیستم عامل لینوکس باید بدانید که سیستم عامل unix ( یونیکس ) در سال ۱۹۷۱ توسط شرکت تلفن و تلگراف آمریکا توسعه و گسترش پیدا کرد. این سیستم عامل گران قیمت بود و همه مردم نمیتوانستند به راحتی از آن استفاده کنند.سیستم عامل لینوکس چیست

بنابراین سیستم لینوکس که بسیار شبیه به یونیکس و از زیر شاخههای آن است، به عنوان جانشین برگزیده شد. در سال ۱۹۹۱ تورالدز لینوکس هسته مرکزی لینوکس را ساخت. سیستم عامل لینوکس توسط کمپانیهای بسیاری پشتیبانی میشود.

کرنل یا هسته لینوکس چیست؟

به طور کلی میتوان گفت هر سیستم عاملی دارای هسته یا کرنل و رابط بین نرم افزار و سخت افزار سیستم است، در واقع میتوان گفت وظیفه انجام کارهای اساسی و پایه برعهده هسته یا کرنل است.

در اصل، لینوکس پایین ترین سطح اجزای نرم افزاری یک سیستم به شمار می رود و اگر این بخش آسیب ببیند بقیه نرم افزارها هم قادر به استفاده نخواهند بود. از وظایف هسته آن است که منابع سیستم را به برنامههای دیگر موجود در سیستم متصل میکند.

هسته لینوکس چیست

وظایف هسته سیستم عامل Linux چیست؟

از مهمترین وظایف هسته نرم افزار لینوکس می توان به موارد زیر اشاره کرد:

ذخیره سازی دادهها: ذخیره سازی دادهها در حافظهای که با دسترسی تصادفی کار میکند یا در حافظه دائمی و یا در فایل سیستم مجازی صورت میگیرد.

دسترسی به شبکه کامپیوتری

زمانبندی

استفاده از ابزارهای ورودی و خروجی مانند موس، کیبورد، وب کم و فلش usb

امنیت: این امنیت میتواند شامل امنیت منابع و همچنین کاربران و گروههای کاربری مختلف باشد.

کاربرد لینوکس چیست؟

تا به اینجا به این درک رسیده ایم که لینوکس چیست و در این بخش به کاربرد سیستم عامل لینوکس خواهیم پرداخت.

به دلیل متن باز بودن برنامه لینوکس ، امنیت سیستم عامل آن بسیار بالاست. در نتیجه برای سازمان هایی که نیاز به حد بالای امنیت هستند بسیار کاربردی است. این نرم افزار به عنوان سیستم عامل محبوب در شبکهها و محیط های شبکهای استفاده میشود و میتوان گفت که ۷۰ درصد فایروالهای مورد استفاده در شبکههای دنیا، از سیستم عامل لینوکس استفاده میکنند.

از دیگر کاربرد های لینوکس میتوان به تطبیق آن با اندروید اشاره کرد که هم زمان از آن ها برای افزایش سرعت و کارایی نوت بوک ها استفاده می شود.

منظور از عمومی بودن linux چیست؟

لینوکس یک سیستم عامل عمومی و متن باز است و برنامه نویسان زیادی میتوانند آن را توسعه دهند و نیازهای خود را در حوزههای مختلف برطرف نمایند. در حال حاضر نرم افزارهای بسیار زیادی وجود دارند که از لینوکس به عنوان سیستم عامل زیرساخت استفاده میکنند. هر یک از این نرم افزارها میلیونها کاربر دارند و بسیار مورد توجه هستند.

با برنامه نویسی لینوکس می توان این سیستم عامل را توسعه داد و با زبان های مختلفی مانند python، php و … می توان برنامه نویسی در لینوکس را انجام داد.

زبان برنامه نویسی لینوکس چیست?

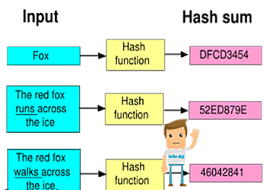

لینوکس یک سیستم عامل خط فرمان منبع باز است. اما شامل یک کامپایلر زبان C نیز هست که یک زبان برنامه نویسی به حساب می آید. لینوکس همچنین شامل ویژگی های Shell Programmimg می باشد که با استفاده از دستورات لینوکس و سایر برنامه ها ، آن را به یک زبان برنامه نویسی بسیار قدرتمند تبدیل می کنند.

توزیع لینوکس چیست؟

انواع سیستم عامل لینوکس یا توزیع لینوکس (به اختصار distro) یک سیستم عامل است که از یک مجموعه نرم افزاری بر اساس هسته لینوکس و اغلب یک سیستم مدیریت بستهای ساخته شده است. کاربران لینوکس معمولاً با بارگیری یکی از توزیعهای لینوکس، سیستم عامل خود را به دست می آورند.

لینوکس برای طیف گستردهای از سیستم ها اعم از دستگاه های تعبیه شده (مثل OpenWrt) و رایانههای شخصی (مانند Linux Mint) گرفته تا ابر رایانه های قدرتمند (به عنوان مثال، توزیعهای Rocks Cluster) توزیع دارد.

توزیع معمولی لینوکس شامل هسته لینوکس، ابزارها و کتابخانههای GNU، نرم افزار اضافی، اسناد و مدارک، یک سیستم پنجرهای، یک مدیر پنجره و یک محیط دسک تاپ است.

توزیع لینوکس چیست؟

اکثر نرم افزارهای موجود شامل نرم افزارهای آزاد و منبع باز هستند که به صورت binary کامپایل شده و منبع کد آنها در دسترس است که امکان تغییر در نرم افزار اصلی را میدهد. معمولاً توزیعهای لینوکس به صورت اختیاری شامل برخی نرم افزارهای اختصاصی هستند که ممکن است در قالب کد منبع در دسترس نباشند.

به شما پیشنهاد می شود برای کسب اطلاعات در حوزه امنیت سیستم عامل مقاله ما را مطالعه نمایید.

توزیعهای معروف لینوکس

برای شناخت بیشتر نرم افزار لینوکس باید توزیعهای معروف آن را بشناسید. توزیعهای زیر از معروفترین آنها هستند. هرچند که تعداد این توزیع ها بسیار زیاد است تنها به معرفی چند نمونه از آنها اکتفا می کنیم. شما می توانید برای کسب اطلاعات بیشتر به مقاله “انواع سیستم عامل لینوکس” مراجعه نمایید.

RPM-based linux

از معروفترین توزیعهای RPM مورد، میتوان به توزیع RedHat، CentOS،Fedora و SUSE اشاره کرد. توزیعهای Redhat/Centos جزو محبوب ترین سیستمعاملها برای سرور هستند.

در مورد rpm می توانید مقاله rpm به چه معناست را بخوانید.

Debain-based linux

در این مورد نیز، به خود توزیع Debian و توزیع معروف Ubuntu و Mint میتوان اشاره کرد که برای سیستم عاملهای خانگی بسیار مناسب هستند. هم چنین Ubuntu Server یکی از قویترین توزیعهای لینوکس برای سیستم عامل سرور است.

Debain-based linux

کالی لینوکس

قبل از آنکه بخواهیم از کالی لینوکس بگوییم باید به توزیع بک ترک بپردازیم.

بسیاری از هکر های حرفه ای، برای دسترسی به اطلاعات و نفوذ به سیستم های مورد هک، از توزیع بک ترک استفاده می کنند. این توزیع با هدف کمک به متخصص های امنیت در شبکه و IT و بر اساس اوبونتو پیاده سازی شد اما متاسفانه به دلیل عدم پشتیبانی تیم سازنده این توزیع، تیم جدیدی اقدام به طراحی کالی لینوکس کرد.

Kali Linux چیست

Kali Linux یک توزیع لینوکس مبتنی بر Debian و در واقع نسخه جدید بک ترک است که پشتیبانی و تأمین امنیت تهاجمی را برعهده دارد. کالی لینوکس در انواع نسخههای حرفهای و یا lite ارایه میشود. تست نفوذ با کالی لینوکس یکی از ویژگی های کالی لینوکس است.

تفاوت کالی لینوکس با بک ترک در این است که علاوه بر تغییر نام به کالی لینوکس، ویژگی های جدیدی همانند صدها برنامه کاربردی برای تست های امنیتی و نفوذ، به آن افزوده است.

در ادامه مقاله به مزایا و معایب لینوکس می پردازیم.

مزایای سیستم عامل لینوکس چیست؟

حال که به مبحث linux مسلط شده اید، بهتر است برخی از مزایای سیستم عامل لینوکس را برای شما عزیزان شرح دهیم:

رایگان است: لینوکس به دلیل اینکه متن باز بوده و بصورت رایگان در اختیار دیگران قرار می گیرد، مزیتی بسیار ویژه نصبت به بقیه سیستم عامل ها دارد. چرا که هزینه ای برای فرد استفاده کننده ندارد.

امنیت بالا: به دلیل متن باز بودن لینوکس همه روزه افراد بسیاری بر روی امنیت آن کار کرده و حفره های نا امن را مسدود می کنند.

سریع بودن لینوکس

پشتیبانی قوی

نیازی به نصب درایور نیست

چند کاربره بودن

سبک بودن

انعطاف پذیری

معایب سیستم عامل لینوکس

user friendly نبودن سیستم عامل لینوکس

کمبود برنامه های اختصاصی برای لینوکس

نبود درایور برخی از سخت افزارها